Zahlreiche Nutzer des Magento-Shopsystems sind Opfer einer Ransomware-Attacke geworden. Durch eine schon etwas ältere Sicherheitslücke in Magento verschafften sich die Angreifer Zugriff auf das System und verschlüsselten zahlreiche Nutzerdaten. Nur gegen die Zahlung von einem Bitcoin sollen die Nutzer ihre Daten wieder entschlüsseln können. Doch Betroffene können sich die Zahlung des Lösegelds sparen: Die Verschlüsselung der Ransomware ist so schlecht, dass sie sich trivial knacken lässt.

Die Firma Dr.Web, Hersteller des gleichnamigen Antiviren-Programms, hatte vor einigen Tagen als erste auf das Auftauchen einer Linux-Ransomware hingewiesen. Dr.Web gab dieser den Namen Linux.Encoder.1.

Gelingt es der Malware auf dem jeweiligen System aktiv zu werden, sucht sie nach möglicherweise wichtigen Dateien und verschlüsselt diese mit einem geheimen Key. Während dies bei Privatnutzern vor allem Office-Dokumente, Bilder und ähnliches betraf, die man eigentlich nicht verlieren will, geht es nun aber um wichtige Dateien für die Webanwendung.

Der fragliche Trojaner durchsucht hierfür das gesamte Dateisystem nach möglichen Zielen. Verschlüsselt werden dann beispielsweise die Verzeichnisse, in denen die Webserver standardmäßig Daten erwarten, MySQL-Ordner und auch das komplette User-Verzeichnis. Hinzu kommen alle möglichen Dateien, die mit Webanwendungen in Zusammenhang stehen könnten, sowie möglichst alles, was den Eindruck erweckt, einem Backup zu dienen.

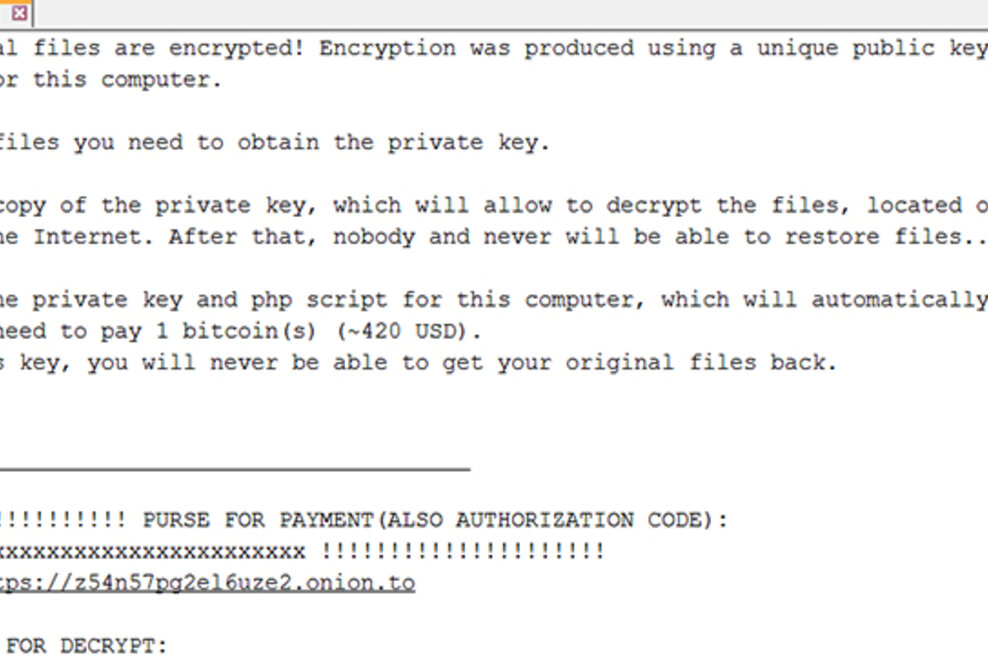

In den jeweiligen Verzeichnissen werden dann Mitteilungen hinterlassen, die darüber informieren, wie man seine Daten wiederbekommen kann. Die Erpresser verlangen hier die Überweisung von einem Bitcoin im Wert von rund 420 Dollar. Im Gegenzug soll man dann einen Key erhalten, der eine Entschlüsselung der Dateien erlaubt.

Gut beraten ist man dann, wenn ein Backup existiert, an das die Täter nicht herankommen. Ein solches sollte also möglichst regelmäßig erstellt und entweder auf einem Offline-Medium oder zumindest einem anderen Server hinterlegt werden. Denn es ist kaum möglich, die Verschlüsselung ohne den passenden Key einfach zu brechen. Linux.Encoder.1 setzt immerhin auf ein Public-Key-Verfahren mit einem 2.048-Bit-Schlüssel. Auf welchem Weg die eigentliche Infektion erfolgt, ist noch nicht endgültig geklärt - man vermutet, dass die Angreifer sich über einen Brute-Force-Angriff auf SSH Zugang zu dem Server verschaffen.

Doctor Web Deutschland GmbH

Unternehmen

LINUX.ENCODER.1: Ransomware greift Magento-Nutzer an

PRESSEMITTEILUNG/PRESS RELEASE

Eine Malware für Linux verschlüsselt zurzeit die Daten von Nutzern des Magento-Shopsystems. Für die Entschlüsselung sollen die Opfer zahlen, doch die Angreifer haben geschlampt: Die Verschlüsselung lässt sich knacken.

Kontakt

ähnliche Pressemitteilungen